Se você é como eu, provavelmente tem dezenas de abas abertas ao mesmo tempo no navegador. Uma pra e-mail, outra pra aquele projeto, três do Stack Overflow, cinco do Notion, e por aí vai…

Pois é. Foi aí que eu descobri o Workona — e sério, mudou a forma como eu trabalho.

O que é o Workona?

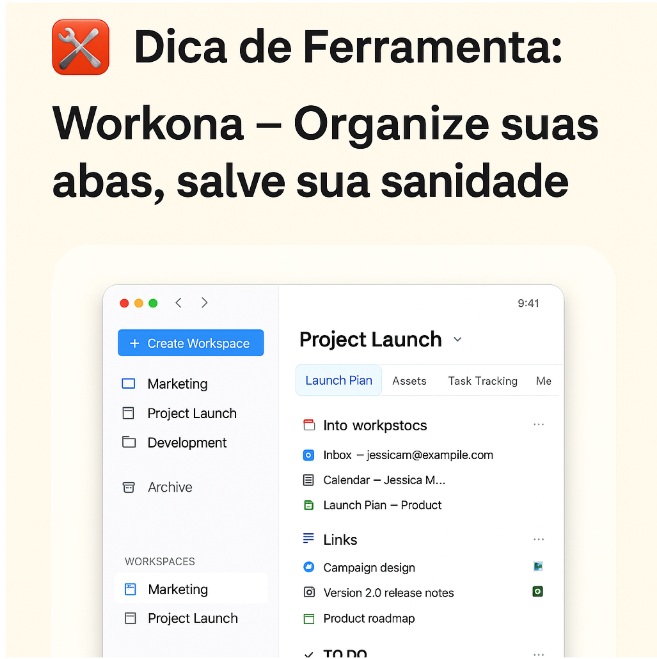

O Workona é uma extensão para navegador (Chrome, Edge, Firefox) que permite organizar suas abas por projetos ou contextos de trabalho. Ele transforma o caos das abas em “Workspaces” (espaços de trabalho) que você pode acessar quando precisar, sem poluir sua mente ou sua tela.

Fonte: site oficial Workona

O que dá pra fazer com ele?

-

Organizar abas por tema ou projeto

Ex: Projeto A, Cliente X, Pessoal, Estudos… -

Salvar sessões automaticamente

Se você fechar o navegador, o Workona guarda tudo. -

Abrir só o que você precisa

Evita sobrecarga mental com 500 abas que não têm a ver com o que você tá fazendo agora. -

Adicionar notas e links importantes no workspace

Muito útil pra juntar referências e tarefas junto com as abas. -

Sincronizar com o Google Drive, Notion, Slack e outros

Centraliza seus recursos num só lugar.

Por que vale a pena?

-

Evita distrações.

-

Dá mais foco no que realmente importa.

-

Melhora a organização sem esforço.

-

É leve e gratuito pra a maioria dos usos.

Dica extra: use com “Blocos de tempo”

Combine o uso do Workona com blocos de tempo no seu calendário.

Ex: das 9h às 11h, você abre só o Workspace do Projeto X e se dedica 100% àquilo.

Onde baixar?

Se você vive atolado de abas, dá uma chance pro Workona.

Foi um daqueles achados que mudaram minha forma de trabalhar sem mudar minha rotina.